Ambos os indivíduos e as empresas estão continuamente a ser alvo de criminosos cibernéticos e suas invenções cruéis. Como muitos relatos de segurança 2014 e no primeiro semestre de 2015 indicam - números de ataque estão aumentando rapidamente em todo o mundo, atingindo novo, picos inacreditáveis. Muitas perguntas sobre privacidade e segurança ainda permanecem sem resposta, ou em melhores casos - parcialmente respondida.

Dependendo se você é proprietário de uma empresa, um utilizador individual, ou um empregado do mundo corporativo, os mecanismos criados por cibercriminosos pode variar. Eu sou uma vítima de um ataque direcionado, ou um maciço? É o objetivo do ataque claro, ou está ainda a ser descoberto? Que tipo de informação foi roubado de mim? São as pessoas na minha lista de contatos também em perigo?

Como podemos ver, as perguntas que emergem de intenções maliciosas podem multiplicar rapidamente, bem como as formas usadas pelos infratores virtuais em uma base pro-rata. Em poucas palavras, para aumentar a qualidade da segurança, um tem de ser informado sobre o malware muitos caminhos pode seguir de volta para seu computador. E quanto mais se sabe, quanto mais eles vão se tornar vítimas de ameaças on-line.

No aspecto 2015, nós identificamos dez tipos de ataques. Reunimos pedaços de malware ativo recentemente, e temos listados-los de acordo com sua gravidade. A partir da mais os maliciosos.

→NB! Antes de proceder, é importante notar que as ameaças que estão prestes a listar estão interligados, a um ponto onde ele pode ficar bastante complicado para categorizar qualquer pedaço de malware como um tipo particular.

ransomware

Ransomware entrou pela primeira vez o espaço on-line em 1989 quando o Trojan AIDS a.k.a. PC Cyborg desenhado por Joseph Popp foi introduzido. AIDS Trojan é a primeira ameaça de criptografia de arquivo para criptografar os arquivos do usuário no disco rígido e exigir dinheiro para desbloqueá-los. Desde então, ransomware evoluiu tanto que uma única peça ransomware - Cryptowall, custou a economia mundial $18 milhões em menos de um ano. Para colocá-lo em outras palavras, Os criadores do Cryptowall fizeram milhões de dólares, enquanto extorquir dinheiro de indivíduos e empresas.

Outras ameaças ransomware notáveis que com sucesso ‘roubado’ de usuários durante o ano passado são:

- CryptoLocker

- Troldesh

- Cryptor bit

- Tox Ransomware

- Alpha Crypt

- Los Pollos Hermanos

- Locker

Para se manter protegido contra ransomware, os usuários devem:

- Ativar correções automáticas para o sistema operacional e os navegadores web.

- Limite para download de software a partir de provedores de seguros.

- Bloquear janelas pop-up.

- Não abra e-mails enviados por remetentes desconhecidos.

exploit Kits

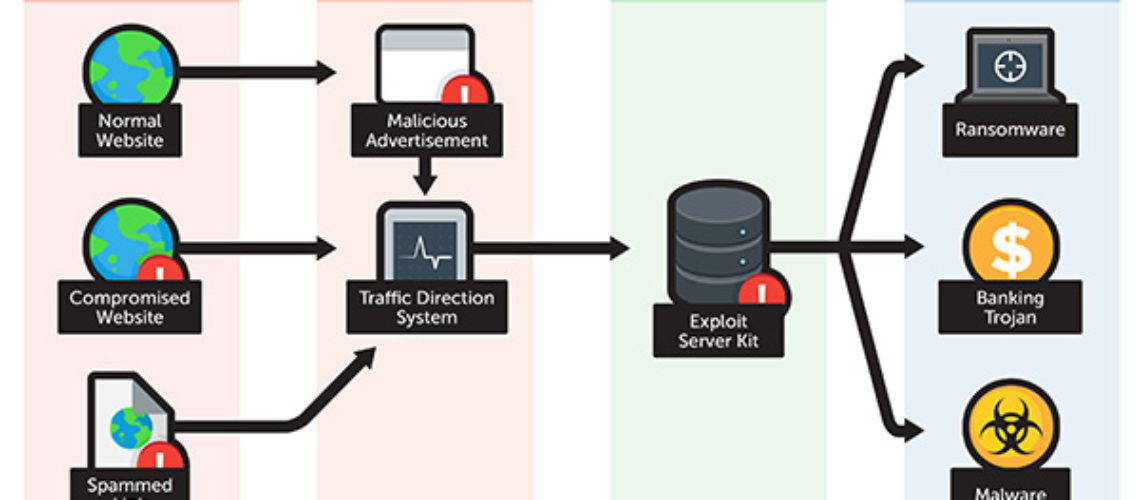

Desde 2012, quando o famoso Blackhole EK foi detectado na natureza, exploram kits também têm gerado uma quantidade consideração de infecções e são considerados uma séria ameaça cibernética. Embora diferente explorar kits podem implantar táticas diferentes de contaminação, a história vai geralmente como segue:

- 1. O usuário visita um site comprometido que foi atacado por criminosos cibernéticos.

- 2. O usuário experimenta uma série de redirecionamentos e acaba em um servidor que hospeda o EK.

- 3. O EK coleta informações sobre o sistema da vítima e determina como proceder com a carga útil.

- 4. Se o procedimento for bem sucedida, a carga útil - malwares, Trojan bancário ou ransomware - é baixado para o PC do usuário.

Exemplos notáveis de kits de exploração que foram recentemente são detectados:

- Nuclear explorar kit

- RIG Exploit Kit (recentemente utilizado para entregar CryptoWall)

- Hanjuan kit de exploração (também conhecido como Timba Trojan e Fobber)

- Pescador kit de exploração

Uma vez mais recentes kits de exploração são observados para explorar as vulnerabilidades de preferência no Internet Explorer, Adobe flash, e Reader Adobe, os usuários precisam atualizá-los regularmente e permitir correções automáticas sempre que possível.

Trojans bancários

Duas grandes ladrões financeiros foram eliminados de volta 2014 - Gameover Zeus ainda ativo no 2017 e Shylock. Contudo, em vez de ser chocado com a sua erradicação, cibercriminosos moveu-se rapidamente para a frente e introduziu Dyreza e Dridex ao mundo financeiro.

O Dridex Trojan, também conhecido como Feodo, Bugat ou Geodo, continuamente atacados organizações bancárias. Em um ponto, o Trojan malicioso estava explorando as macros do Pacote Microsoft Office. Mesmo que macros são geralmente desativado por padrão por empresas, criminosos ainda estão tentando atrair os empregadores em permitindo-lhes.

Outra Trojan bancário vicioso apelidado Vawtrak, Neverquest ou Snifula, Também foi descoberto. Uma vez que é activado Vawtrak, ele ganha acesso a contas bancárias da vítima e rouba suas credenciais de login. Vawtrak foi distribuído através:

- Drive-by downloads executados depois de abrir um anexo de e-mail spam.

- downloader Malware.

- exploit kit.

→Como já visível, ataques maliciosos estão se tornando mais sofisticados com o tempo, a implementação das principais características do malware many-enfrentado.

Coleção de Malware, worms

Duqu 2.0 tem sido identificada como a peça mais sofisticada de malware já viu. Correção - uma coleção de malware. Duqu 2.0 é uma sequela composto do worm Duqu que assimila as características de um cavalo de Tróia e um worm de computador. Basicamente, Duqu é uma ferramenta de espionagem cibernética sofisticado que mesmo conseguiu comprometer a segurança da Kaspersky Lab.

Os pesquisadores da Kaspersky revelaram que as metas de Duqu 2.0 estão essencialmente relacionadas com as negociações sobre acordo nuclear do Irã. empresas de segurança Vários TI também foram alvo, bem como Ocidental, organizações da Ásia e do Médio Oriente. É seguro assumir que o projeto de Duqu 2.0 (e peças de malware semelhantes) não é uma piada para seus criadores.

PoS (Ponto de venda) Malware

Malware alvo sistemas de processamento de pagamento não é novo para nós. Contudo, há um aumento nas variantes de malware PoS. Uma parte mais velha de PoS Malware lançado pela primeira vez em outubro 2013 - NewPoSThings - foi mais uma vez detectado. Seus ataques recentes, em abril 2015, indicou que o Ficheiro dirigido para máquinas de 64 bits com os números de versão alta.

Outra PoS pedaço de malware detectados em 2015 é Punkey, conjunto para implantar completamente uma operação agressiva de ponto-de-venda para extrair dados pessoais. vítimas regulares de PoS malware são empresas - restaurantes, casinos, resorts, hotéis. Qualquer lugar que exija ou oferece pagamento com cartão de crédito pode se tornar um alvo.

Ataques de engenharia social

em segurança, engenharia social é qualquer manipulação psicológica, resultando em fazer as pessoas executar determinadas ações ou dar informações sensíveis. O que diferencia a engenharia social de um con regular é o fato de que, geralmente, é um pequeno lixo de um esquema mais elaborado. Em 2015, já observamos vários ataques que utilizaram alguma forma de engenharia social. Suficientemente curioso, cibercriminosos recorrem frequentemente a mídia social para utilizar engenharia social. Por exemplo, um recente Facebook golpe usuários prometidos 300 iPhones em troca de clicar no botão Curtir.

ataques de engenharia social realizadas na Web pode ser dividida em quatro categorias:

- Phishing - visando a obtenção de informações pessoais.

- pretexting – focado em fazer um bom pretexto, um cenário inteligente, que posteriormente serão usadas na tentativa de recolher informações pessoais dos usuários comprometidos.

- atraindo - semelhante ao phishing, com a diferença que um item de prêmio é oferecido à vítima.

- Para quê, para quem - relacionadas com phishing e iscagem. Um serviço é offeredd em vez de um item.

Serviços de suporte técnico falsos

Parece que apoio falso tecnologia sites e linhas nunca dorme. serviços mais e mais fraudulentas estão sendo relatados em uma base diária. Na verdade, contando uma linha de apoio real a partir de um falso não é uma tarefa difícil. Contudo, vigaristas tendem a explorar a negligência dos usuários médios. Mais, scams apoio falsificados normalmente vêm com software ad-suportado, destinado a navegadores amplamente utilizados.

Uma vez que o golpe é activado, o usuário vai começar a ver janelas pop-up dizendo que seu PC tem sido afectada por múltiplas ameaças. Esses pop-ups sempre fornecer um número de telefone que precisa ser chamado. Um exemplo de um tal número está 1-855-791-2391. Para permanecer seguro, usuários são altamente recomendados para não chamar o número exibido, mas para avançar para a digitalização de seus sistemas. Se tal chamada é iniciada, o acesso remoto ao sistema pode ser obtido, e várias credenciais (incluindo serviços bancários) podem ser colhidas.

Rogue software antivírus

software antivírus falso é qualquer software que é promovido como um útil anti-malware. Em vez de fazer o que é anunciado para fazer - proteger o sistema contra malware, o programa antivírus falso vai fazer exatamente o oposto. Isso retarda o PC, comprometer a segurança online do usuário, e tornar o sistema mais vulnerável a ataques de malware.

Um exemplo de um ladino popular é Antivirus Pro 2017. É da mesma família como Antivírus PRO 2015 e Defender Pro 2015.

Uma vez instalado, o início ferramenta antivírus rogue vai começar a executar um falso sistema de digitalização. Enquanto a digitalização do sistema, vários problemas serão encontrados. Para recuperar o controle de seu computador, executando uma verdadeira peça AV é uma boa idéia.

Programas Potencialmente Indesejáveis

Os aplicativos potencialmente indesejados e software ad-suportado não são considerados maliciosos, mas que muitas vezes abrir o portão para ameaças maliciosas online. PUPs são susceptíveis de ter entrado no sistema ao lado de outro aplicativo gratuito baixado da Web. O método descrito é legal, embora possa parecer sombrio. Ele é chamado de agregação e é usado principalmente para rentabilizar várias plataformas e cobrir perdas financeiras.

adware

Nossa pesquisa indica que centenas de PUPs e complementos do navegador com suporte de anúncios são liberados em uma base diária. Para manter-se protegido contra a terceira invasão partido irritante, os usuários devem prestar muita atenção ao que eles estão baixando. Sempre leia o EULA (End User License Agreement), Acordo de download, e Política de Privacidade. Indo para o avançado software instalado que lhe dá a oportunidade de ver e desmarque todos os programas adicionados também é crucial.

*Fontes do artigo:

https://blog.malwarebytes.org/intelligence/2013/02/tools-of-the-trade-exploit-kits/

http://www.infosecurity-magazine.com/news/financial-trojans-set-to-roar-back/

http://www.trendmicro.com/vinfo/us/security/news/vulnerabilities-and-exploits/exploit-kits-past-present-and-future

http://cfoc.org/

http://sensorstechforum.com/

*image Source:

http://www.trendmicro.com/