Zowel particulieren als bedrijven worden voortdurend het doelwit van cybercriminelen en hun wrede uitvindingen. Zoals velen veiligheid meldingen van 2014 en de eerste helft van 2015 duiden - aanval nummers worden snel wereldwijd toe, het bereiken van nieuwe, ongelooflijke pieken. Veel vragen met betrekking tot privacy en beveiliging nog steeds onbeantwoord, of in betere gevallen - gedeeltelijk beantwoord.

Afhankelijk van of u eigenaar van een bedrijf, een individuele gebruiker, of een medewerker van de corporatieve wereld, de tactiek ingezet door cyber oplichters kan variëren. Ben ik een slachtoffer van een gerichte aanval, of een massieve? Is het doel van de aanval duidelijk, of is het nog te ontdekken? Welke informatie werd gestolen van mij? Zijn de mensen in mijn lijst met contactpersonen ook bedreigd?

Zoals we kunnen zien, de vragen die uit kwaadaardige bedoelingen kunnen snel vermenigvuldigen, evenals de manier waarop die worden gebruikt door virtuele overtreders op een pro-rata basis. In een notendop, om de kwaliteit van de veiligheid te verhogen, men moet worden geïnformeerd over de vele paden malware kunnen volgen terug naar zijn computer. En hoe meer men weet, hoe harder zullen zij het slachtoffer van online bedreigingen worden.

In het aspect 2015, we hebben geïdentificeerd tien soorten aanvallen. We hebben onlangs actieve malware stukken samengesteld, en we hebben ze gerangschikt volgens hun ernst. Uitgaande van de meest kwaadwillige.

→NB! alvorens verder te gaan, Het is belangrijk op te merken dat de bedreigingen die we op het punt om een lijst met elkaar verweven, tot een punt waar het kan behoorlijk lastig zijn om een stuk van de malware te categoriseren als een bepaald type.

ransomware

Ransomware eerst in de online ruimte in 1989 toen de AIDS Trojan a.k.a. PC Cyborg ontworpen door Joseph Popp werd geïntroduceerd. AIDS Trojan is de eerste-bestand versleutelen bedreiging voor bestanden van de gebruiker te versleutelen op de harde schijf en de vraag geld om ze te ontgrendelen. Sindsdien, ransomware heeft zo veel dat geëvolueerd één ransomware stuk - CryptoWall, heeft de wereldeconomie kosten $18 miljoen in minder dan een jaar. Om het anders te zeggen, CryptoWall's makers hebben miljoenen dollars gemaakt terwijl afpersen van geld van particulieren en bedrijven.

Andere opmerkelijke ransomware bedreigingen die met succes hebben ‘beroofd’ gebruikers in het afgelopen jaar zijn:

- CryptoLocker

- Troldesh

- bit Cryptor

- Tox Ransomware

- Alpha Crypt

- Los Pollos Hermanos

- kastje

Om beschermd tegen ransomware blijven, gebruikers moeten:

- Inschakelen geautomatiseerde patches voor het operationele systeem en de webbrowsers.

- Beperken tot het downloaden van software van veilige providers.

- Block pop-upvensters.

- Gebruik geen e-mails van onbekende afzenders openen.

exploit Kits

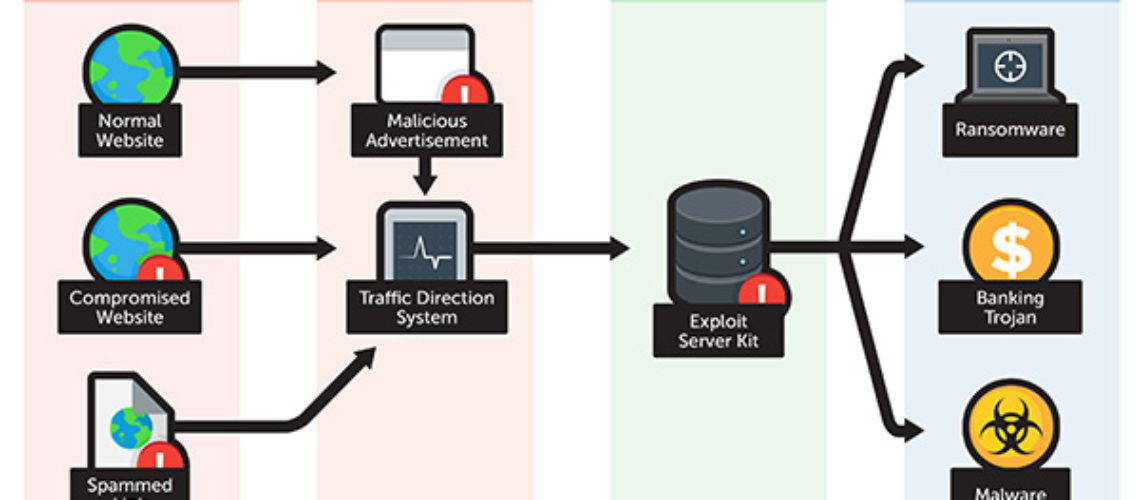

Sinds 2012, wanneer de beruchte Blackhole EK gedetecteerd in het wild, exploit kits hebben ook geleid tot een attente hoeveelheid infecties en worden beschouwd als een ernstige cyberdreiging. Hoewel verschillende exploit kits kunnen verschillende besmetting tactiek implementeren, het verhaal gaat meestal als volgt:

- 1. De gebruiker een gecompromitteerde website die is aangevallen door cybercriminelen bezoekt.

- 2. De gebruiker ervaart een reeks van omleidingen en eindigt op een server waarop de EK.

- 3. De EK verzamelt informatie over het systeem van het slachtoffer en bepaalt hoe het verder moet met de lading.

- 4. Als de procedure succesvol is, de payload - malware, banking Trojan of Ransomware - wordt gedownload naar de pc van de gebruiker.

Bekende voorbeelden van exploit kits die onlangs zijn ontdekt zijn:

- Nuclear exploit kit

- RIG Exploit Kit (recent gebruikte om CryptoWall leveren)

- Hanjuan exploit kit (ook wel bekend als Timba Trojan en Fobber)

- Visser exploit kit

Sinds nieuwere exploit kits worden waargenomen te exploiteren kwetsbaarheden bij voorkeur in Internet Explorer, Adobe Flash, en Adobe Reader, gebruikers nodig hebben om hen regelmatig te actualiseren en waar mogelijk in te schakelen geautomatiseerde pleisters.

Banking Trojans

Twee grote financiële dieven werden geëlimineerd terug in 2014 - Gameover Zeus nog steeds actief in 2017 en Shylock. Echter, in plaats van geschokt door de uitroeiing, cybercriminelen snel naar voren en introduceerde Dyreza en Dridex om de financiële wereld.

De Dridex Trojan, ook wel bekend als Feodo, Bugat of Geodo, continu aangevallen banking organisaties. Op een bepaald moment, de kwaadaardige Trojaanse was het benutten van de macro's van het Microsoft Office pakket. Hoewel macro's zijn meestal standaard uitgeschakeld door bedrijven, cybercriminelen zijn nog steeds bezig om de werkgevers te verleiden zodat ze.

Een ander vicieuze banking Trojan genaamd Vawtrak, Neverquest of Snifula, Ook werd gespot. Zodra Vawtrak wordt geactiveerd, krijgt het toegang tot de bankrekeningen van het slachtoffer en steelt zijn inloggegevens. Vawtrak werd verspreid via:

- Drive-by downloads uitgevoerd na het openen van een spam e-mailbijlage.

- malware downloader.

- exploit-kit.

→Zoals reeds zichtbaar, kwaadaardige aanvallen worden steeds geavanceerder met de tijd, tenuitvoerlegging van essentiële kenmerken van de vele gezichten malware.

Het verzamelen van Malware, wormen

Duqu 2.0 is geïdentificeerd als de meest geavanceerde stukje malware ooit gezien. Correctie - een verzameling van malware. Duqu 2.0 is een verbinding vervolg van de Duqu worm die de kenmerken van een Trojaans paard en een computer worm assimileert. Eigenlijk, Duqu is een geavanceerde cyber spionage tool die zelfs in gevaar voor de veiligheid van Kaspersky Lab geslaagd.

Kaspersky's onderzoekers hebben aangetoond dat de doelstellingen van Duqu 2.0 zijn vooral gekoppeld aan de onderhandelingen over het nucleaire deal Iran. Verschillende IT-beveiliging bedrijven werden ook gericht, evenals Western, Azië en het Midden-Oosten organisaties. Het is veilig om te veronderstellen dat het ontwerp van Duqu 2.0 (en dergelijke malware stukken) is geen grap te zijn scheppers.

PoS (Verkooppunt) malware

Malware gericht op verwerking van betalingen systemen is niet nieuw voor ons. Echter, Er is een toename van de PoS malware varianten. Een oudere stukje PoS Malware voor het eerst uitgebracht in oktober 2013 - NewPoSThings - is opnieuw ontdekt. De recente aanslagen, in april 2015, aangegeven dat de malware was gericht op 64-bit machines met een hoge versienummers.

Een betaalautoma- malware stuk gedetecteerd 2015 is Punkey, set nogal een agressieve point-of-sale operatie inzetten om persoonlijke gegevens te extraheren. Regelmatige slachtoffers van PoS malware zijn bedrijven - restaurants, casino's, resorts, hotels. Elke plek die vereist of biedt credit card betaling kan een doelwit geworden.

Social Engineering Attacks

in security, social engineering is elke manipulatie, wat resulteert in het maken van mensen uit te voeren bepaalde acties of weggeven gevoelige informatie. Wat onderscheidt social engineering van een reguliere con is het feit dat het meestal is een kleine junk van een meer gedetailleerde regeling. In 2015, we hebben al verschillende aanvallen die een bepaalde vorm van social engineering in dienst genomen. Vreemd genoeg, cybercriminelen wenden zich vaak tot sociale media om social engineering te gebruiken. Bijv., een recent Facebook scam beloofde gebruikers 300 iPhones in ruil voor het klikken op de Like button.

Social engineering aanvallen uitgevoerd op het web kunnen worden onderverdeeld in vier categorieën:

- Phishing - gericht op het verkrijgen van persoonlijke informatie.

- smoes – gericht op het maken van een goede voorwendsel, een slimme scenario, die later zal worden gebruikt in de poging om persoonlijke gegevens gecompromitteerd van gebruikers verzamelen.

- baiting - vergelijkbaar met phishing, met het verschil dat een prijs item wordt aangeboden aan het slachtoffer.

- Want wat, voor wie - gerelateerd aan phishing en lokken. Een dienst wordt in plaats offeredd van een artikel.

Fake Tech Support Services

Het lijkt wel of fake tech support websites en lijnen nooit slapen. Steeds meer frauduleuze diensten worden gerapporteerd op een dagelijkse basis. Eigenlijk, het vertellen van een echte steun lijn van een nep-een is niet een moeilijke taak. Echter, oplichters hebben de neiging om de nalatigheid van de gemiddelde gebruiker te benutten. Plus, fake ondersteuning oplichting meestal geleverd met advertentie-ondersteunde software, die gericht zijn op grote schaal gebruikt browsers.

Zodra de zwendel wordt geactiveerd, de gebruiker zal beginnen met het zien pop-up vensters te beweren dat zijn pc is getroffen door meerdere bedreigingen. Een dergelijke pop-ups zorgen altijd voor een telefoonnummer dat moet worden aangeroepen. Een voorbeeld van een dergelijk nummer 1-855-791-2391. Om veilig te blijven, gebruikers zijn zeer aan te bevelen het weergegeven nummer niet te bellen, maar om verder te gaan in de richting van het scannen van hun systemen. Als een dergelijke oproep wordt geïnitieerd, op afstand toegang tot het systeem kan worden verkregen, en verschillende referenties (zoals het bankwezen) kan worden geoogst.

Rogue Antivirus Software

Rogue AV software is alle software die wordt gepromoot als een nuttig anti-malware één. In plaats van te doen wat het wordt geadverteerd te doen - te beschermen het systeem tegen malware, de rogue AV programma zal precies het tegenovergestelde te doen. Het zal vertragen de PC, compromis online veiligheid van de gebruiker, en nog veel meer kwetsbaar voor malware-aanvallen maken het systeem.

Een voorbeeld van een populaire rogue is Antivirus Pro 2017. Het is van dezelfde familie als Antivirus PRO 2015 en Defender Pro 2015.

Eenmaal geïnstalleerd, de schurkenstaten antivirusprogramma start zal beginnen met het uitvoeren van een nep systeem te scannen. Tijdens het scannen van het systeem, meerdere problemen worden gevonden. Om de controle van zijn computer terug te krijgen, het runnen van een echte AV stuk is een goed idee.

Potentieel ongewenste programma's

Potentieel ongewenste toepassingen en advertentie-ondersteunde software zijn niet kwaadaardig beschouwd, maar ze vaak open de poort naar kwaadaardige online bedreigingen. PUP's zijn waarschijnlijk het systeem heeft ingevoerd samen met een andere gratis app gedownload van het web. De beschreven werkwijze is wettelijk, ook al is het misschien een beetje schaduw verschijnen. Het heet bundeling en wordt voornamelijk gebruikt om verschillende platformen te gelde en dekking van de financiële verliezen.

adware

Ons onderzoek toont aan dat honderden PUP's en advertentie-ondersteunde browser add-ons zijn uitgebracht op een dagelijkse basis. Beschermd te blijven tegen de lastige derde inbraak, gebruikers moeten aandacht besteden aan wat zij downloaden. lees de EULA altijd (Licentieovereenkomst voor eindgebruikers), -overeenkomst, en Privacy Beleid. Gaan voor de geavanceerde software geïnstalleerd die u de mogelijkheid om te bekijken en eventueel toegevoegde programma's ongedaan geeft, is ook van cruciaal belang.

*artikel Sources:

https://blog.malwarebytes.org/intelligence/2013/02/tools-of-the-trade-exploit-kits/

http://www.infosecurity-magazine.com/news/financial-trojans-set-to-roar-back/

http://www.trendmicro.com/vinfo/us/security/news/vulnerabilities-and-exploits/exploit-kits-past-present-and-future

http://cfoc.org/

http://sensorstechforum.com/

*afbeelding Source:

http://www.trendmicro.com/