Sowohl Einzelpersonen als auch Unternehmen werden kontinuierlich von Cyber-Kriminellen und ihren grausamen Erfindungen ins Visier. Wie viele Sicherheitsberichte 2014 und die erste Hälfte 2015 zeigen - Angriff Zahlen weltweit schnell steigen, Erreichen neuer, unglaublicher Gipfel. Viele Fragen in Bezug auf Datenschutz und Sicherheit bleiben noch unbeantwortet, oder in besseren Fällen - zum Teil beantwortet.

Je nachdem, ob Sie ein Unternehmer sind, ein einzelner Benutzer, oder Mitarbeiter der korporativen Welt, die von Cyber crooks entfalteten Taktik kann variieren. Bin ich ein Opfer eines gezielten Angriffs, oder ein massiver eine? Ist der Zweck des Angriffs klar, oder ist es noch zu entdecken? Welche Art von Informationen wurde von mir gestohlen? Sind die Menschen in meiner Kontaktliste auch gefährdet?

Wie wir sehen können, die Fragen von böswilligen Absichten können Schwellen schnell vermehren, sowie die Art und Weise durch virtuellen lawbreakers auf einer pro-rata Basis verwendet. In einer Nussschale, die Qualität der Sicherheit zu erhöhen, man hat über die vielen Wege Malware informiert werden kann, um seinen Computer zurückverfolgen. Und je mehr man weiß,, desto schwieriger wird sie Opfer von Online-Bedrohungen werden.

In dem Aspekt der 2015, Wir haben zehn Arten von Angriffen identifiziert. Wir haben vor kurzem aktive Malware Stücke zusammengestellt, und wir haben sie nach ihrem Schweregrad aufgelistet. Ausgehend von den meisten böswilligsten.

→NB! bevor Sie fortfahren, es ist wichtig, dass die Bedrohungen, über die wir sind zu beachten sind miteinander verflochten aufzulisten, bis zu einem Punkt, wo kann es ziemlich schwierig bekommen jede Art von Malware als eine bestimmte Art zu kategorisieren.

Ransomware

Ransomware zuerst in den Online-Bereich in 1989 wenn der AIDS Trojan a.k.a. PC Cyborg von Joseph Popp entworfen wurde eingeführt. AIDS Trojan ist die erste Datei-Verschlüsselung Bedrohung des Benutzers Dateien auf der Festplatte zu verschlüsseln und fordert Geld, um sie zu entriegeln. Seit damals, Ransomware hat sich so sehr weiterentwickelt, dass ein einzelnes Stück Ransomware - Crypto, hat die Weltwirtschaft kosten $18 Millionen in weniger als einem Jahr. Um es mit anderen Worten, Crypto Erschaffer haben Millionen von Dollar, während erpressen Geld von Einzelpersonen und Unternehmen gemacht.

Andere bemerkenswerte Ransomware-Bedrohungen, die erfolgreich ‚beraubt‘ Nutzer im vergangenen Jahr sind:

- CryptoLocker

- Troldesh

- Bit Cryptor

- Tox Ransomware

- Alpha Crypt

- Los Pollos Hermanos

- Schließfach

Bleiben geschützt gegen Ransomware, Benutzer sollten:

- Automatisiertes Patches für das Betriebssystem und den Web-Browser.

- Beschränken auf das Herunterladen von Software von sicheren Anbieter.

- Blockiere Pop-Up Fenster.

- Öffnen Sie keine E-Mails von unbekannten Absendern.

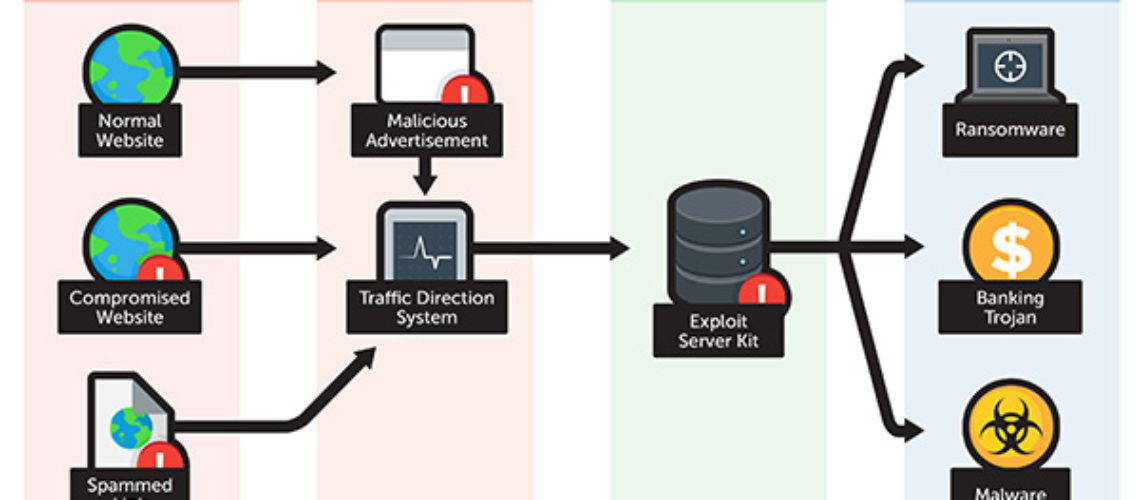

Exploit-Kits

Seit 2012, wenn die berüchtigte wurde in den wilden Blackhole EK erfaßt, Exploit-Kits haben erzeugt auch eine rücksichtsvolle Menge von Infektionen und sind eine ernsthafte Cyber-Bedrohung angesehen. Auch unterschiedliche obwohl Exploit-Kits können verschiedene Kontamination Taktiken einsetzen, die Geschichte geht in der Regel wie folgt:

- 1. Der Benutzer besucht eine infizierte Website, die von Cyber-Kriminellen angegriffen wurde.

- 2. Der Benutzer erfährt eine Reihe von Umleitungen und endet an einem Server auf die Ausrichtung der EK.

- 3. Die EK sammelt Informationen über das System des Opfers und legt fest, wie mit der Nutzlast, um fortzufahren.

- 4. Wenn das Verfahren erfolgreich, die Nutzlast - Malware, Banking-Trojaner oder Ransomware - wird auf den PC des Benutzers heruntergeladen.

Bemerkenswerte Beispiele von Exploit-Kits, die kürzlich entdeckt haben, sind:

- Nuclear Exploit-Kit

- RIG Exploit Kit (zuletzt verwendeten Crypto zu liefern)

- Hanjuan Exploit-Kit (auch bekannt als Timba Trojan und Fobber)

- Angler Exploit-Kit

Da neuere Exploit-Kits beobachten Schwachstellen vorzugsweise im Internet Explorer ausnutzt,, Adobe Flash, und Adobe Reader, Benutzer müssen sie regelmäßig und ermöglichen automatisches Patches aktualisieren, soweit möglich.

Banking-Trojaner

Zwei große finanzielle stealers wurden eliminiert zurück in 2014 - Gameover Zeus noch aktiv in 2017 und Shylock. Jedoch, Statt geschockt von durch ihre Ausrottung, Cyber-Kriminelle schnell nach vorne bewegt und eingeführt Dyreza und Dridex auf die Finanzwelt.

Der Dridex Trojan, auch als Feodo bekannt, Bugat oder Geodo, kontinuierlich angegriffen Bankorganisationen. An einer Stelle, der bösartige Trojaner wurde zur Auswertung des Makros des Microsoft Office-Pakets. Obwohl werden Makros in der Regel standardmäßig von Unternehmen deaktiviert, Cyber-Kriminelle versuchen immer noch, die Arbeitgeber dazu zu bringen, sie ermöglichen,.

Ein weiterer bösartiger Banking-Trojaner genannt Vawtrak, Neverquest oder Snifula, auch entdeckt wurde. Sobald Vawtrak aktiviert ist, erhält sie Zugang zu den Bankkonten der Opfer und stiehlt seine Login-Daten. Vawtrak wurde verteilt über:

- Drive-by-Downloads ausgeführt, nachdem einen Spam-E-Mail-Anhang zu öffnen.

- Malware-Downloader.

- Exploit-Kit.

→Wie bereits sichtbar, böswillige Angriffe werden immer raffinierter mit der Zeit, Umsetzung der wichtigsten Features der vielen Gesichtern Malware.

Sammlung von Malware, Würmer

Duqu 2.0 wurde als das anspruchsvollste Stück Malware je gesehen identifiziert. Korrektur - eine Sammlung von Malware. Duqu 2.0 ist eine Verbindung, Fortsetzung des Duqu-Wurms, der die Eigenschaften eines Trojaners und einen Computerwurm assimiliert. Grundsätzlich gilt, Duqu ist ein hoch entwickelte Cyber-Spionage-Tool, das auch in kompromittierenden Kaspersky-Lab-Sicherheit gelungen.

Kaspersky-Forscher haben gezeigt, dass die Ziele von Duqu 2.0 Atomabkommen sind in erster Linie auf die Verhandlungen über Irans verbunden. Mehrere IT-Sicherheitsunternehmen wurden auch gezielte, sowie West, Asien und dem Nahen Osten Organisationen. Es ist sicher davon ausgehen, dass die Gestaltung von Duqu 2.0 (und ähnliche Malware Stücke) ist kein Witz an seine Schöpfer.

Po (Kasse) Malware

Malware Zahlungsverarbeitungssysteme Targeting ist nicht neu für uns. Jedoch, gibt es eine Zunahme in Po Malware-Varianten. Ein älteres Stück Po Malware zuerst im Oktober veröffentlicht 2013 - NewPoSThings - hat wieder einmal erkannt wurde. Seine jüngsten Angriffe, Im April 2015, zeigte, dass die Malware bei 64-Bit-Maschinen mit hohen Versionsnummern gerichtet wurden.

Eine andere Malware PoS Stück erfasst 2015 ist Punkey, Set-Operation eines recht aggressive Point-of-Sale zu implementieren persönlichen Daten zu extrahieren. Regelmäßige Opfer von PoS Malware sind die Unternehmen - Restaurants, Casinos, Resorts, Hotels. Jeder Ort, der erfordert oder bietet Zahlungskreditkarte kann ein Ziel geworden.

Social Engineering-Angriffe

in Sicherheit, Social Engineering ist jede psychologische Manipulation, resultierende Menschen bei der Herstellung führen bestimmte Aktionen oder sensible Informationen zu verschenken. Was kann man von einem regulären con Social Engineering unterscheidet, ist die Tatsache, dass es in der Regel ein kleiner Trödel eines aufwendigeren Schemas. In 2015, wir haben bereits mehrere Angriffe beobachtet, die eine Form von Social Engineering beschäftigt. Seltsam genug, Internetbetrüger wenden häufig an Social Media Social Engineering zu nutzen. Z.B., ein kürzlich Facebook scam versprach Benutzer 300 iPhones im Austausch für die Schaltfläche klicken.

Social-Engineering-Angriffe im Web ausgeführt werden, können in vier Kategorien unterteilt werden:

- Phishing - auf der Erlangung persönliche Daten gerichtet.

- pretexting – konzentrierte sich auf einen guten Vorwand bilden, ein intelligentes Szenario, die später in dem Versuch verwendet werden, um persönliche Informationen beeinträchtigter Benutzers zu sammeln.

- Hetze - ähnlich wie Phishing, mit dem Unterschied, dass ein Preis Element zum Opfer angeboten.

- Denn was, für wen - im Zusammenhang mit Phishing und Hetze. Ein Dienst wird offeredd anstelle eines Elements.

Gefälschte Tech Support Services

Wie es scheint Fälschung Tech-Support Websites und Linien nie schlafen. Immer mehr betrügerische Dienste werden auf einer täglichen Basis berichtet. In der Tat, eine echte Unterstützung Linie von einer Fälschung einer sagen, ist nicht eine schwierige Aufgabe. Jedoch, Gauner dazu neigen, die Fahrlässigkeit der durchschnittlichen Benutzer zu nutzen. Plus, gefälschte Unterstützung Betrug in der Regel mit Ad-unterstützten Software gebündelt kommen, am weitesten verbreiteten Browser richtete.

Sobald der Betrug aktiviert, der Benutzer startet Pop-up-Fenster zu sehen, behauptete, dass sein PC wird von mehreren Bedrohungen betroffen. Eine solche Pop-ups bieten immer eine Telefonnummer, die aufgerufen werden muss,. Ein Beispiel für eine solche Zahl ist, 1-855-791-2391. Um sicher zu bleiben, Benutzer werden nicht rufen Sie die angezeigte Nummer sehr zu empfehlen, aber in Richtung Scannen ihrer Systeme, um fortzufahren. Wenn ein solcher Anruf eingeleitet wird,, Remote-Zugriff auf das System erhalten werden, und verschiedene Berechtigungsnachweise (einschließlich Bank) geerntet werden können.

Rogue Antivirus-Software

Rogue AV-Software ist eine Software, die als nützliches Anti-Malware eines gefördert. Anstatt das zu tun, was es zu tun wird geworben - schirmt das System gegen Malware, die Schelm AV-Programm tut genau das Gegenteil. Es wird den PC verlangsamen, Kompromisse in der Online-Sicherheit des Benutzers, und machen das System anfälliger für Malware-Angriffe.

Ein Beispiel für eine beliebte Schelm Antivirus Pro 2017. Es ist von der gleichen Familie wie Antivirus PRO 2015 und Defender Pro 2015.

Einmal installiert, der gefälschte Antiviren-Tool Start beginnt einen gefälschten System-Scan durchführte. Während des Bewegens des Systems, mehrere Fragen werden gefunden. Um wieder die Kontrolle über seinen Computer, ein echten AV-Stück läuft, ist eine gute Idee,.

Potentiell unerwünschte Programme

Potenziell unerwünschte Anwendungen und Ad-unterstützte Software sind nicht bösartig betrachtet, aber sie öffnen oft das Tor zu bösartigen Online-Bedrohungen. PUPs sind wahrscheinlich das System neben anderen kostenlosen App aus dem Internet heruntergeladen haben, eingegeben. Das beschriebene Verfahren ist legal, obwohl es schattig erscheinen. Es wird Bündelung genannt und ist in erster Linie verschiedene Plattformen monetarisieren und deckt finanzielle Verluste verwendet.

Adware

Unsere Forschung zeigt, dass Hunderte von PUPs und Ad-unterstützten Browser Add-ons auf einer täglichen Basis freigesetzt werden. geschützt gegen das lästige Dritte Eindringen zu bleiben, Anwender sollten genau darauf achten, was sie herunterladen. Lesen Sie immer die EULA (Endbenutzer-Lizenzvereinbarung), Download Agreement, und Datenschutz. Gehen für die fortschrittliche Software installiert, die Ihnen die Möglichkeit zu sehen und deaktivieren Sie alle Programme hinzugefügt gibt, ist ebenfalls von entscheidender Bedeutung.

*Artikel Quellen:

https://blog.malwarebytes.org/intelligence/2013/02/tools-of-the-trade-exploit-kits/

http://www.infosecurity-magazine.com/news/financial-trojans-set-to-roar-back/

http://www.trendmicro.com/vinfo/us/security/news/vulnerabilities-and-exploits/exploit-kits-past-present-and-future

http://cfoc.org/

http://sensorstechforum.com/

*image Source:

http://www.trendmicro.com/