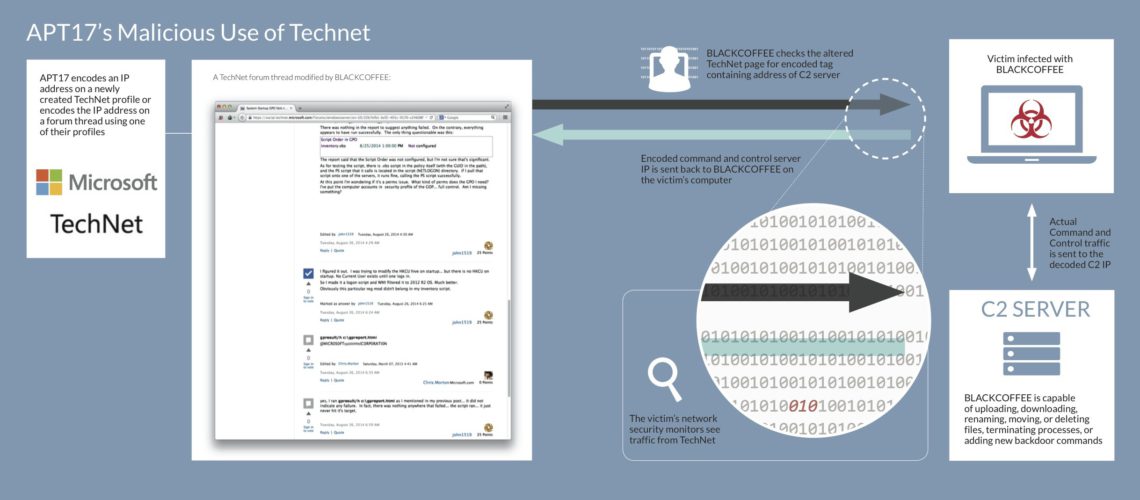

Microsoft TechNet portal is in dienst van een Chinese advanced persistent threat groep om het IP-adres van de C verbergen&C (command and control) servers van een stukje malware zogenaamde BLACKCOFFEE dat is gebruikt in cyberspionage operaties.

Strings of het IP-adres worden versleuteld en verborgen in verschillende discussies op het forum, commentaar of profielpagina's. Na afbreuk te doen aan het systeem, de malware toegang tot hen. Deze techniek staat bekend als “Dead Drop resolver.”

C&C String ligt verscholen tussen Bepaalde Markers

Experts met Microsoft Intelligence Center en FireEye analyseerde de methode in detail. Ze sloten de pagina's waar de IP's werden gelokaliseerd en sinkholed één van hen, waardoor ze te observeren recente activiteiten BLACKCOFFEE'S.

De aanvallers zijn bekend als APT17 of DeputyDog. Het werk van de groep op verschillende BLACKCOFFEE versies is gevonden door onderzoekers sinds 2013. FireEye meldt dat de activiteiten van de boeven hebben beïnvloed overheidsinstanties in de Verenigde Staten, advocatenkantoren, mijnbouwbedrijven, IT-bedrijven, en een aantal niet-gouvernementele organisaties.

Hoe werkt BLACKCOFFEE Operate?

Zodra BLACKCOFFEE op een machine is geïnstalleerd, het uit te voeren de volgende handelingen:

- Exfiltrates data

- Voegt nieuwe informatie

- Wordt een omgekeerde shell

- Maakt een log

- Beëindigt de lopende processen

FireEye analisten uit te leggen dat BLACKCOFFEE ook de links naar de TechNet pagina's die de adressen van de command and control-server bevatten. De numerieke string kan worden gevonden in een gecodeerde vorm tussen deze twee markers: “@ MICR0S0FT” en “C0RP0RATI0N.”

Zodra de malware decodeert het adres, zij ontvangt instructies van de C&C server en levert gestolen gegevens.

Dezelfde methode kan worden gebruikt door andere programma's

Deze techniek maakt het cybercriminelen detecteren van een van de systemen die door de aanvaller vertragen met binaire analyse van de dreiging. In dit geval, Als een geïnfecteerde computer wordt gedetecteerd en onderzocht, De bewerking is niet onderbroken en de rest van de betrokken computers zijn nog steeds gemanipuleerd door de dreiging auteurs.

Mikt op het verbergen van de C&C-mailadres is waargenomen in eerdere cyberspionage campagnes. Snaren van de communicatie eindpunt werden gedetecteerd, zelfs op sites als Facebook en Twitter.

FireEye deskundigen waarschuwen dat andere cybercriminelen al de techniek zou hebben aangenomen.